先日、立上げた「

汎用認証サイト + FIDO2認証器 連携 サブ・ワーキング」で、FIDO2.0認証機がリリースされていると言う情報をキャッチしたので、早速、「Security Key by Yubico」というFIDO2.0認証器を購入して評価してみました。

FIDO2.0については、PolyfillのWebAuthN実装であるものの「Edge+Windows Hello」を「

以前のリリースで既に実装済み」なので、ある程度のことは解っているつもりです。

...で、「

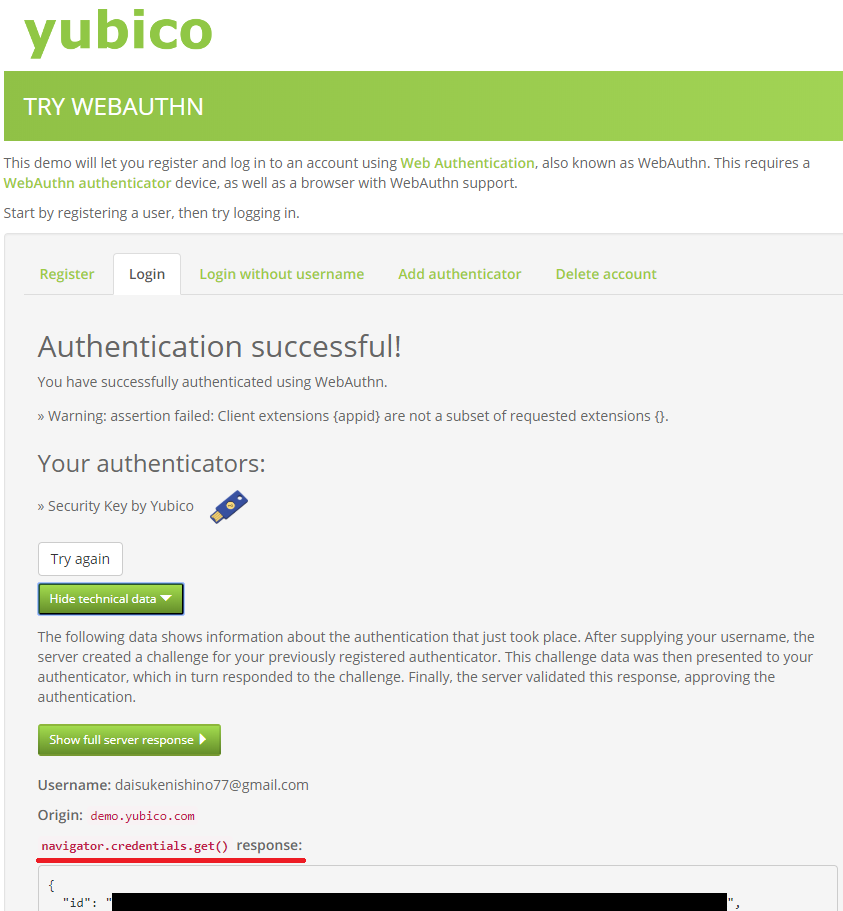

コチラのテスト画面」(yubico.com)でChromeを使用して試してみると、登録とログインの際に、上記のデバイスの鍵マークが光って、そこに指紋を当てることで、認証器と指紋情報の登録と、ソレを使った認証ができました。

しかし、テスト画面には「navigator.credentials.create()メソッド」、「navigator.credentials.get()メソッド」というAPIの情報が出てきて、「あれ?以前使ったmakeCredential()メソッド、getAssertion()メソッドと違うな...。」などと思い、調べて見ると、「

Polyfillとして提供されていたWebAuthNのドラフト実装」から大幅に変更されているようです。

ちなみに「

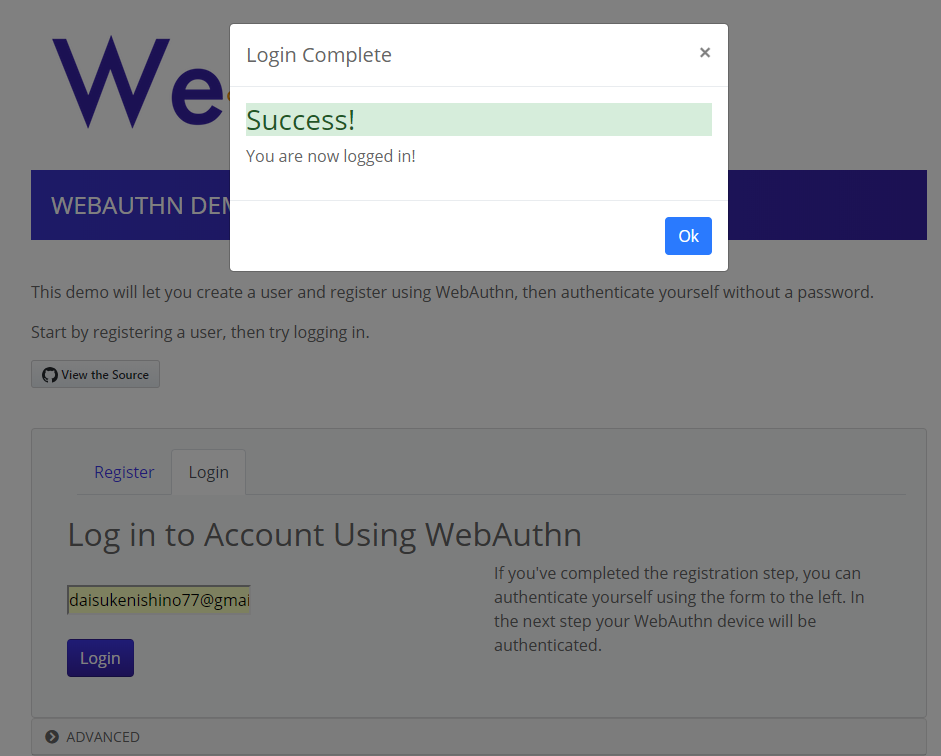

コチラのテスト画面」(webauthn.org)でも確認しましたが、こちらでも動作しましたので、

以後、「

コチラのリンク先」のGitHubのリポジトリのサンプルコードの分析に取り掛かりたいと思います。ココでは「

webauthn-simple-app」というライブラリ(npmパッケージ)を使用しているようで、「

更なるリンク先」に.NET実装も確認できます。

Edgeについては「WebAuthn Not Supported」というメッセージが表示されるため、またまた、いろいろ確認してみると、NativeなWebAuthNは、「Windows10のInsider Preview Build 17682」のEdgeからサポートされるとのことでした。しかし、Insider Previewは常用PCに入れるのは少々危険なようで、2018年秋頃の正式リリースを予定しているRS5(Redstone 5、Windows 10 Ver.1809)を待つことにしたいとします。

<参考>